微博網友@ -美年達芬奇 (豆瓣ID“獨釣寒江雪”)7月30日發現,凌晨她的手機收到了100多條驗證碼,支付寶、京東、銀行什么都有。

對于這起案件,很多人懷疑是“GSM劫持+短信嗅探”,我們尚未看到公安機關或者運營商的官方聲明,所以還不能確定這是一起短信驗證碼劫持嗅探攻擊。

有人使用她的京東賬戶、支付寶等等,預定房間、給加油卡充值,總計盜刷了1萬多元。

但是!但是!短信驗證碼確實不是一個安全的通道,需要各應用的開發者和廣大用戶提高警惕。

攻擊手段

首先列舉一下竊取短信驗證碼有哪些攻擊手段:攻擊等級:*號表示難度

0. 偽基站垃圾短信 *

1. 嗅探GSM短信 **

2. GSM中間人獲取手機號碼 ***

3. 將從3G/4G降級到2G ****

4. 3G/4G中間人攻擊 *******

我們簡單講解一下這幾種攻擊方法的原理。

0級攻擊 – 偽基站垃圾短信

偽基站發垃圾短信這種攻擊手法大家已經熟知。不法分子直接拉著大功率的偽基站出去,大把大把的撒垃圾短信。就像發小廣告一樣,發一大堆,總有那么一兩個中招的。

垃圾短信不那么可怕,釣魚詐騙短信是比較可怕的,其中含有惡意鏈接,不小心點擊之后會中木馬,或者讓你填寫機密信息等等。

1級攻擊 – GSM短信嗅探

這種攻擊的原理是因為GSM短信沒有加密,所以不法分子可以用一些竊聽手法聽到短信內容。這種方法是被動的,就是只“聽”,不發射任何非法的無線信號。

2級攻擊 – GSM中間人獲取手機號碼

攻擊者只聽到短信,其實沒什么用,短信驗證碼需要配合網站或者app的驗證過程才能起作用。所以,攻擊者必須要知道目標的手機號碼,可能還需要其他信息,例如身份證號,銀行賬號等等,其他這些信息可以通過“撞庫”,或者通過侵入某些應用的賬戶來獲得。

那么攻擊者如何獲得手機號碼呢?是通過中間人攻擊實現的。

攻擊者需要一個2G偽基站+一個2G偽終端,讓目標手機接入2G偽基站,然后用2G偽終端冒充目標手機,接入運營商網絡。連接過程中,需要鑒權信息的時候,就從目標手機那里取。連上網絡之后,向外呼出一個電話,到攻擊者能看到的一個手機上,攻擊者通過來電顯示就看到了手機號碼。

我們注意到,“獨釣寒江雪”的案例中,她提到通話記錄中當天凌晨有一個外呼南京的電話,這個電話就有可能是用于獲取手機號碼的。

以前黑產的實力主要處于0級,今年以來,從各地報道的案例來看,黑產的實力至少進化到了2級。例如,《廣州日報》7月27日的報道(http://gzdaily.dayoo.com/pc/html/2018-07/27/content_97308_529016.htm)

3級攻擊 – 強迫從3G/4G降級到2G

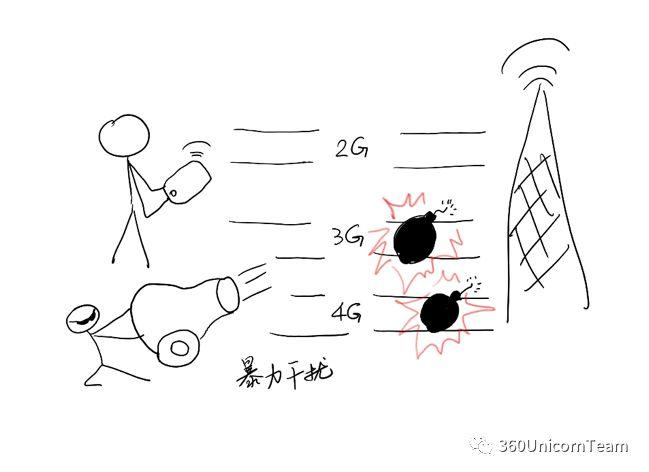

手機待在3G/4G網絡中是比較安全的,但是攻擊者有辦法把手機降級到2G。最簡單的一種方法是發射強干擾信號。

這種做法直接把3G、4G的路炸了,手機發現走不通,就只好走到2G的路上去。不過要暴力干擾掉所有的3G/4G通道,是需要很大能量的,設備就會非常大,所以黑產用起來會不太方便。

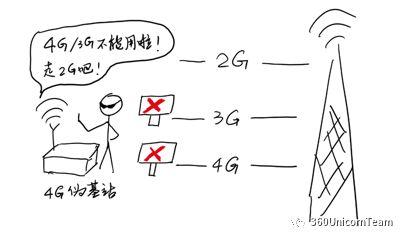

另外一種更高級一點的辦法,是再用一個4G偽基站,欺騙手機,“4G網絡不能用了啊,到我這個2G網絡來吧”,于是手機就乖乖的過去了。

這種手法我們在2016年初HITB阿姆斯特丹會議上講過,后來Seeker在KCon上也講過

(https://www.leiphone.com/news/201612/IP3S4Z9Z8VwLbfPr.html) 。

最后我們團隊還推動了這個問題在標準中的修復,有個很長的故事,可以看這里(http://unicorn.360.com/blog/2017/12/11/3gpp-lte/)。

黑產實力到達3級還是有可能的,只是攻擊門檻略高一點。

4級攻擊 – 3G/4G中間人攻擊

要達到4級攻擊,難度就很大了,我們給了7顆星的難度級別,尤其是4G中間人攻擊。我們認為目前掌握4級攻擊能力的團隊,全球應該在個位數!感興趣的可以看我們團隊這篇文章(http://unicorn.360.com/blog/2018/07/03/aLTEr/)。

防御手段1普通用戶

我們來看看普通人手機的防御能力:

長期處于2G,一些老式手機,或者雙卡手機其中一張卡是2G,所有電話短信和流量走2G。這種情況連0級攻擊都抵擋不了。長期處于4G,但沒有開通VoLTE,電話和短信是走2G通道的。擋不住1級以上的攻擊。長期處于4G,已開通VoLTE,電話和短信是走4G的。擋不住3級以上的攻擊,因為有可能被降級。 那么可以采取什么防范措施呢?

1.如果你的手機處于狀態B,當地已開通VoLTE業務,請及時開通VoLTE,這可以把你的防御等級提到C級。例如中國移動,可發送KTVOLTE到10086,即可開通。

2.如果手機處于狀態A,盡可能換4G手機,目前最新款的手機已經開始支持雙4G待機。從而提升防御等級到B或C。

3.一些支持防偽基站功能的手機(例如360手機、小米手機、華為手機),對2、3級攻擊有一定的防御力,就是說遇到2G偽基站,不容易被騙進去。這個防御方法是,手機會觀察這個基站像不像一個偽基站,如果偽基站偽裝得特別像真的,也可能蒙混過關。

4.晚上關機,可以防以上所有攻擊類型,但萬一有其他問題,反而不能及時聯絡到個人,謹慎選擇。

可以看到,普通用戶能做的,非常有限。

2運營商

運營商可以做什么呢?

從以上分析可以看出,只要數據流量、通話、短信走3G或者4G通道,安全系數還是比較高的。短板就是2G網絡!目前已經有很多國家關閉了2G網絡,包括日本、韓國、美國、新加坡等多個國家、地區的20多家運營商已經正式關閉了2G網絡。中國的運營商也在努力遷移用戶,關閉2G網絡。

根據一些報道(http://mobile.163.com/18/0331/10/DE7J382S0011819H.html),3家運營商披露的數據,2017年, 14.44億的總移動網絡用戶中,尚有3.99億2G\3G用戶,占比超過27.6%,其中2G用戶接近3億戶。這其中有些是手機用戶,有些是物聯網設備,比如水表電表、共享單車這些。所以2G網絡不能隨便關閉,還要堅持運營一些年頭。

有人會想,那我們能不能讓手機只駐留在4G網絡中呢。如果你看看手機的“首選網絡類型”設置,會發現有幾個選項1)4G/3G/2G, 2) 3G/2G, 3)僅2G,可是卻沒有“僅4G/3G”這樣的選項。為什么呢?因為運營商是給用戶提供通信管道的,“可用性” (availability)是最重要的,萬一你遇到4G/3G網絡覆蓋不好的地方,總得讓你能連上網啊。這就是“可用性”優先于“安全性”的原則。

從5G開始,有一個新特性是,將要給手機操作系統提供更多的信息,告訴手機,這個通信管道的安全性等級,使用了什么加密算法,完整性保護算法等等。這些信息有助于App判斷自己當前所處的環境的安全程度。

3互聯網公司

大家一定會問,App廠商們呢,京東白條,支付寶這些,難道沒有責任嗎?我們覺得,App廠商們確實應該承擔最大的責任。App廠商們一定要意識到沒有絕對安全的管道。

今年年初,在全國信息安全標準化技術委員會(簡稱TC260)秘書處牽頭下,三大運營商和各互聯網公司的安全專家們,一起編制了《網絡安全實踐指南—應對截獲短信驗證碼實施網絡身份假冒攻擊的技術指引》,提出多項加強身份驗證安全性的建議,除短信驗證碼外還新增了短信上行驗證、語音通話傳輸、常用設備綁定、生物特征識別、動態選擇身份驗證方式等等諸多二次驗證機制。

https://www.tc260.org.cn/upload/2018-02-11/1518337506280068120.pdf

這篇指南非常全面的描述短信驗證碼的風險,現狀,困難點,最后給出了目前專家們認為可行的方案。

難點在于,現在我們還不能徹底拋棄短信驗證碼。中國網民跟國外網民的不同點是,國外網民是從PC時代過來的,習慣于使用郵箱,用戶名密碼。中國網民是從移動互聯網時代成長起來的,手機就是唯一的標識。

為了短信驗證碼用還是不用的問題,各個App的產品經理和安全團隊能打起來。真的,去年就這個問題我們360安全團隊跟業務團隊就爭論過好多次。最后仍然保留了短信驗證碼通道,這也是遵循“可用性”優先的原則。

近期有些服務商推出了免驗證碼驗證手機號服務,可以驗證有數據鏈接的手機號碼的真實性。這也是一種途徑,就是短信通道不安全,那我創建一個更安全的通道。Google的雙因子認證服務,也是類似的思路。不過,短信通道仍然是最后的備用通道,各位可以試試注冊一個新的Google賬戶,它也要求你提供手機號碼,然后是短信驗證碼。

總之,請大家相信,各大互聯網公司對這個問題是早有準備的,如果有漏網之魚,那是我們的風險控制系統做得還不夠好。

標簽: 手機短信竊聽

新聞排行

圖文播報

科普信息網 - 科普類網站

聯系郵箱:85 572 98@qq.com 備案號: 粵ICP備18023326號-39

版權所有:科普信息網 www.www44bkbkcom.cn copyright © 2018 - 2020

科普信息網版權所有 本站點信息未經允許不得復制或鏡像,違者將被追究法律責任!